4.11. Filter Policies: sensores IPS/IDS

Las Filter Policies permiten realizar el filtrado del tráfico recibido en la red según hash o formato de fichero que se reciba, IP de origen o URL.

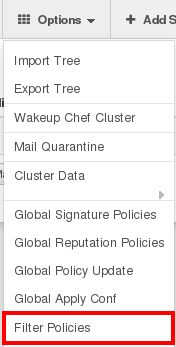

Es posible crear o editar una Filter Policy a través de dos vías:

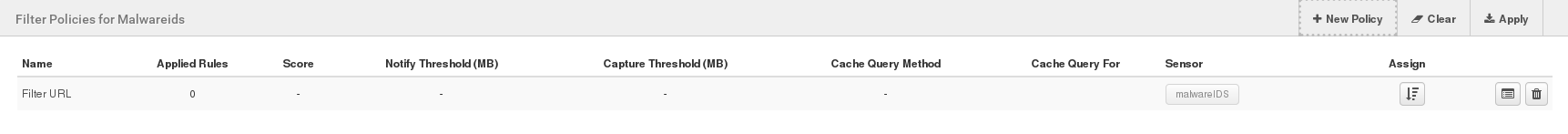

Una vez que se ha seleccionado la opción de Filter Policies se accede a una interfaz en la que podemos visualizar el listado total de Filter Policies, o bien, el listado de aquellas Filter Policies que se han aplicado al dominio o sensor seleccionado.

Este listado nos muestra el número de reglas que se han aplicado, el score fijado como Malware, el método de consulta o el dominio/sensor en el que se aplica esa política entre otros datos. La política que se encuentre activa en ese momento aparecerá sombreada en verde.

Es posible editar esta información en cualquier momento haciendo clic en el icono "Editar". Asimismo, el usuario puede eliminar las políticas de filtros en cualquier momento haciendo clic en el icono "Eliminar". En caso de que quiera desactivar la política asignada deberá seleccionar la opción Clear.

Para asignar una política al dominio o sensor es necesario pulsar el icono Assign y a continuación, aplicar la configuración realizada seleccionando la opción Apply.

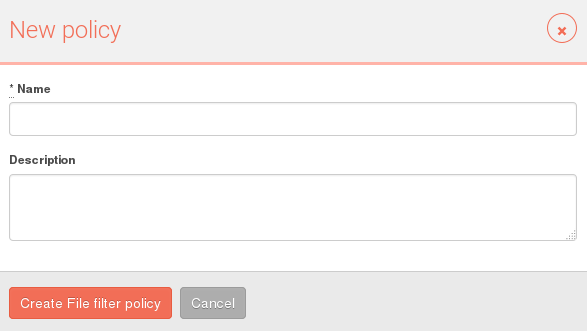

Creación de una Filter Policy

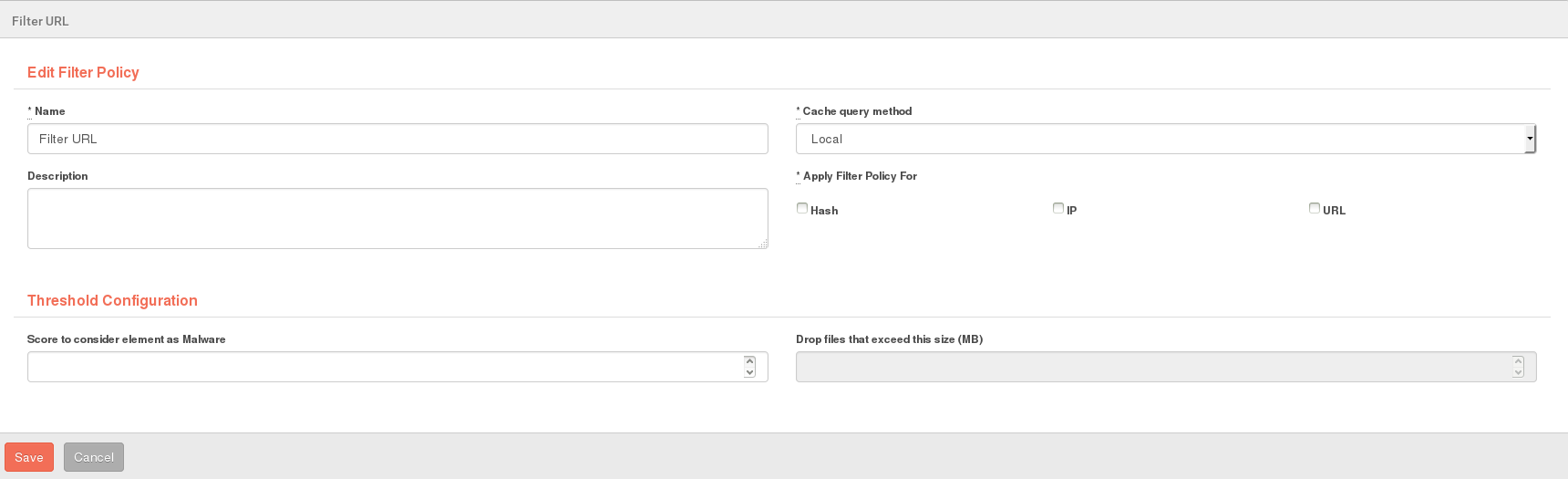

Para crear una Filter Policy es necesario seleccionar la opción +New Policy y completar los campos requeridos,

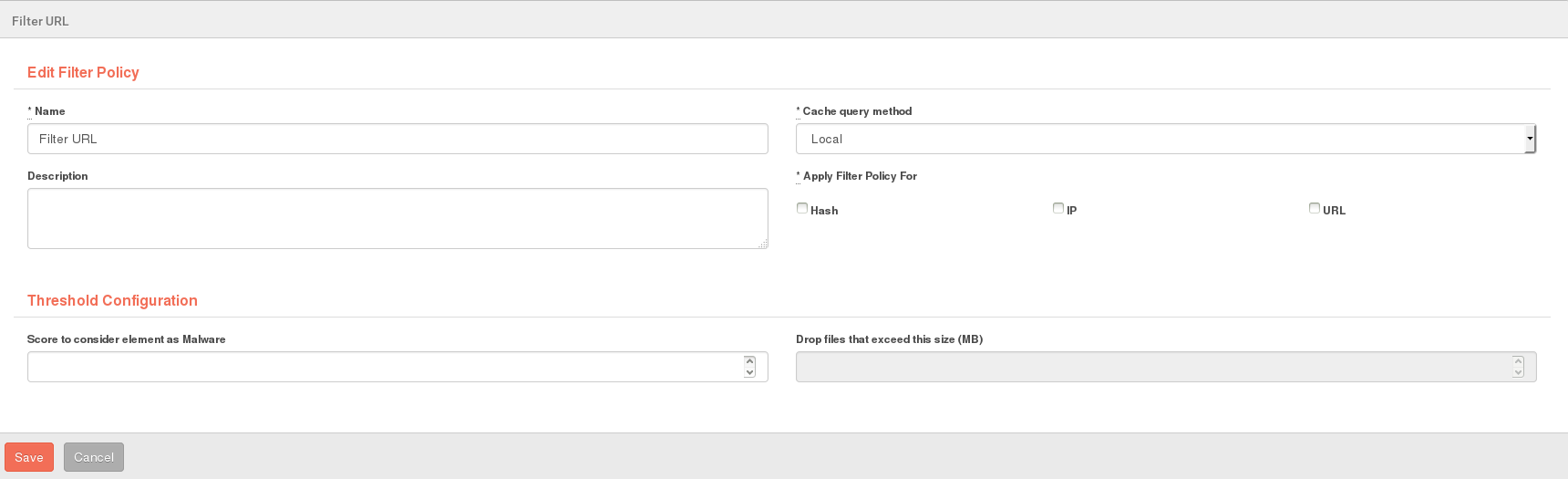

Tras hacer clic en el botón Create File Filter Policy la nueva política aparecerá en el listado, desde el cual se puede editar su configuración haciendo uso del icono "Editar".

En la pantalla de edición es posible indicar los valores que redborder tomará como referencia para realizar la configuración de los filtros incluidos en la política:

Name: nombre asignado a la política durante el proceso de creación.

Description: descripción (opcional) de la política.

Cache query method: en este apartado se indica el tipo de consulta que se quiere realizar.

-Local

-Local+API

-API

-API+

Se recomienda la selección del método de consulta Local+API así como la activación de todas las casillas de objetos a analizar para obtener una protección antimalware más eficaz.

Check cache for: activar las casillas de los objetos que deseamos analizar.

-Hash

-IP

-URL

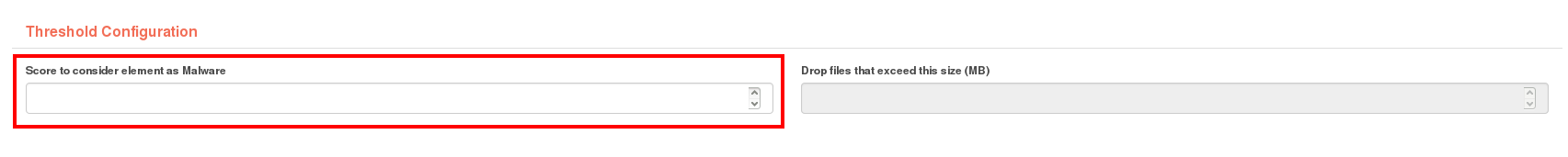

Threshold Configuration

-Score to consider element as Malware: indicar el valor del score a partir del cual un objeto va a ser considerado Malware.

-Threshold to notify based on File Size (MB): indicar el tamaño máximo del fichero a partir del cual, el susuario será notificado.

Seleccionar Drop Files that exceed threshold para bloquear aquellos archivos que superen el tamaño indicado en el campo superior.

-Exclude Upload Threshold based on File Size (MB): indicar el valor del tamaño de fichero, a partir del cual, el sistema dejará de analizarlo.

Para que el score fijado por el usuario sea válido debe ser un valor positivo. Cualquier valor igual o mayor que este score será considerado Malware.

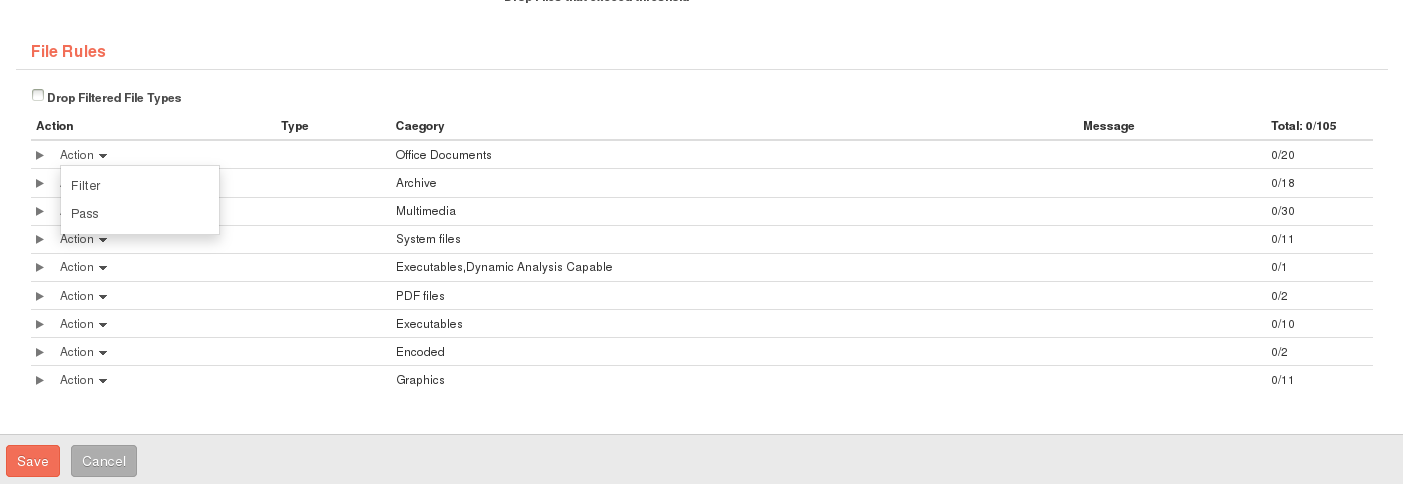

File Rules

Es posible establecer una serie de reglas según la naturaleza del fichero que se recibe. Para ello, el usuario debe seleccionar Hash en el apartado en el que se indican los objetos a analizar (Check cache for.)

En este caso, se desplegará en la parte inferior de la pantalla un listado en el que se muestran diferentes tipos de ficheros detectados y las acciones que se pueden realizar sobre cada uno de ellos.

Las acciones que se pueden realizar son las siguientes: