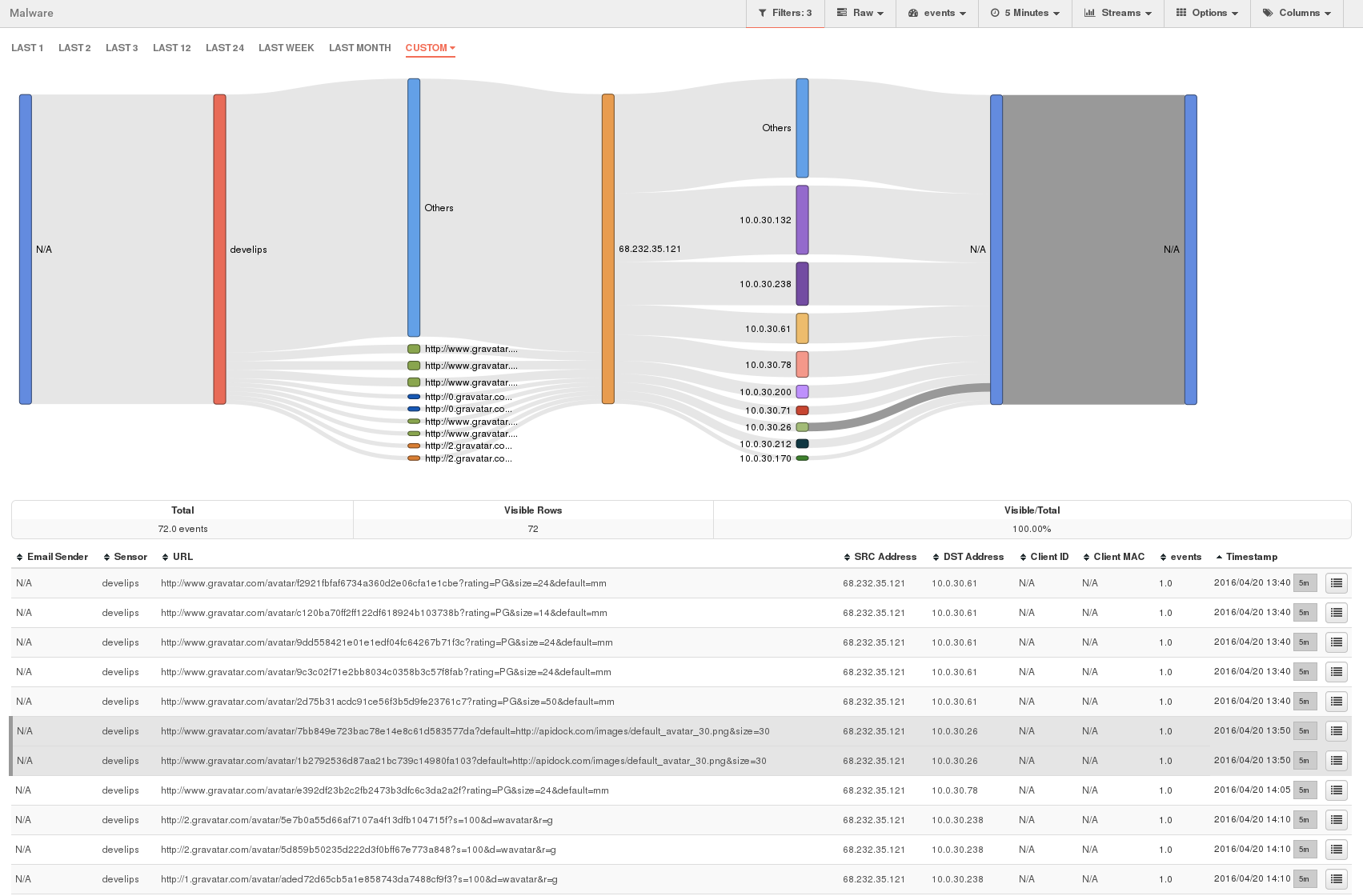

Las vistas ofrecen múltiples perspectivas para la visualización de los datos asociados al tráfico de red.

Esta vista nos ofrece los datos de los eventos en bruto, por tanto, visualizaremos la totalidad de eventos por atributo segmentados por franjas de tiempo.

En la tabla de datos recogerá, por tanto, todos los datos de los eventos clasificados por columnas. Los datos se muestran a nivel de pantalla, no obstante, si desea ver más, basta con hacer scroll y esperar a que se carguen más datos: Load more.

Para localizar rápidamente en la tabla la información de un evento basta con hacer clic sobre el flujo que se quiere consultar. Este quedará sombreado al igual que las filas correspondientes en la tabla de datos.

Como se puede observar en la imagen, el tipo de gráfica ideal para la vista Raw es el de flujo de datos o Streams.

En la vista Raw los atributos se muestran en columnas.

Gestión de eventos Malware en la vista Raw

La vista Raw nos permite visualizar todos los eventos recogidos por los sensores Mail Gateway por atributo y segmentados por franjas de tiempo. Combinado con el tipo de gráfica Stream nos permite, además, visualizar el flujo de datos que se está produciendo dentro de la red.

Cada columna de la tabla de datos nos muestra los valores que corresponden con los atributos seleccionados, así como el intervalo de tiempo entre eventos (Timestamp).

En esta tabla podemos realizar diferentes acciones:

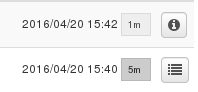

Intervalo de tiempo o Timestamp: podemos consultar el intervalo de tiempo que se toma como referencia para mostrar el número de eventos que se han producido en ese tiempo.

Consultar información del evento: haciendo clic sobre el icono de "Editar" para obtener una mayor granuralidad.

Cuando se ha llegado al límite de granuralidad en el que se pueden mostrar los eventos, este icono se transformará en el de información.

Recuerde que la granuralidad mínima disponible es de 1m.

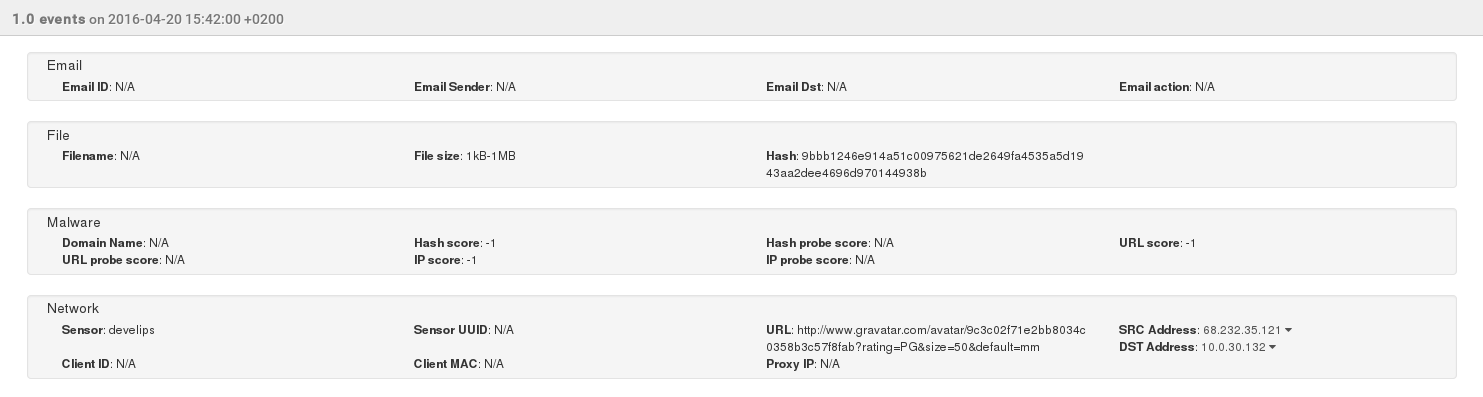

Al hacer clic sobre él accederemos a una pantalla en la que se nos proporciona la información completa asociada a cada uno de los eventos consignados en ese intervalo de tiempo:

- Email

- File

- Malware

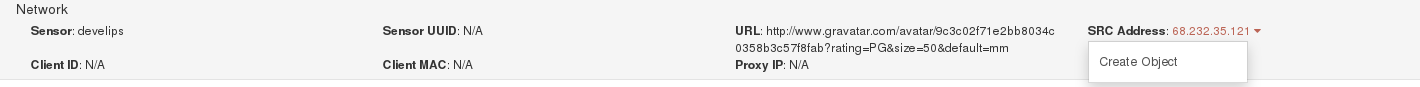

- Network

Create object

Es posible crear un objeto a partir de las SRC Address y DST Address que se muestran en el apartado Network una vez se ha accedido a la información del evento.