Gracias a una instalación asistida, configurar y preparar el Manager se realiza de una forma rápida y sencilla sin necesidad de tener conocimientos específicos de administración de Linux. A continuación se describen los requisitos y recomendaciones del escenario para la correcta instalación del Manager para redborder Malware.

2.1. Escenario básico para la instalación de redborder Malware

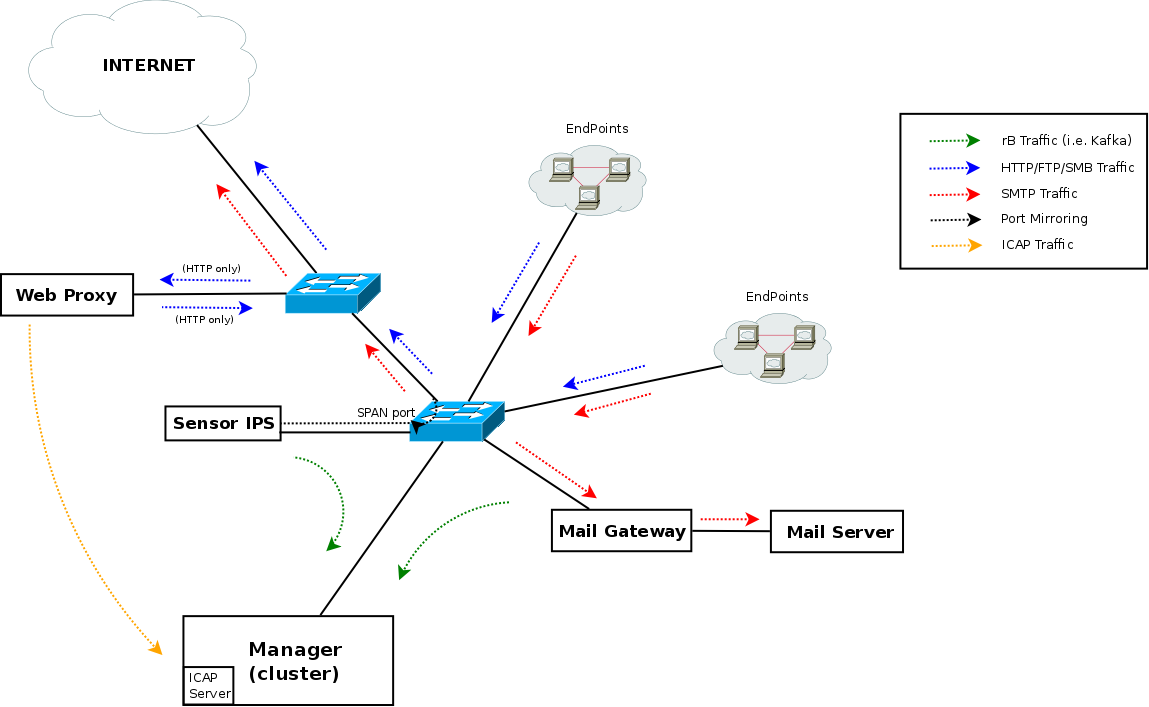

Un escenario de ejemplo propuesto para la solución consiste en un conjunto de sensores dispuestos en diferentes puntos sensibles de la red de la organización que conectarán con un Manager o cluster de managers para su gestión y monitorización.

En el caso de la implantación de la release 1 de redborder Malware se trata de un escenario sencillo puesto que no presenta mecanismos de alta disponibilidad, ni balanceo, routing, etc., pero que permite validar una serie de casos de uso de aplicación real.

Para la planificación de la instalación de los sensores, se deberán tener en cuenta algunos aspectos fundamentales:

Segmentos bypass: son interfaces específicas de red pareadas que disponen de soporte bypass. Estas interfaces se situarán en medio del tráfico a analizar.

Interfaces de gestión: son interfaces de red para la comunicación entre los managers, sensores, equipos externos, etc.

Interfaces de sincronismo: son interfaces de red para la comunicación interna de servicios entre los managers del cluster.

Interfaces de acceso IPMI: son interfaces de red que se usan exclusivamente para la gestión remota del hardware. Algunos ejemplos de uso son: conexiones SOL ó Serial Over Lan, iKVM, comandos IPMI tales como inicio, reinicio y apagado, etc.

Para el Manager la única condición en cuanto a equipamiento de red es la existencia, al menos, de una interfaz de red.

redborder no utiliza directamente interfaces de red físicas sino que crea un sistema de interfaces lógicas denominadas bonding que operan sobre dichas interfaces de red físicas.

De esta manera se creará un bonding para la gestión y conexión con los sensores y, en caso de existir, otro bonding para sus comunicaciones hacia otras redes. Ambos sistemas soportan el estándar 802.1q para virtual LAN (opcional a la hora de configurar).

Es MUY IMPORTANTE que se realice la configuración del Manager (o cluster de managers) antes de configurar los sensores.

El Manager debe estar operativo y en una red accesible a los sensores. Algunos de los procesos de configuración de los sensores dependen del acceso al Manager.

.

El escenario que se propone como ejemplo para esta primera release está formado por una red conmutada compuesta por cinco elementos importantes:

redborder Manager:

Elemento central en el cual se recibe, se trata y se visualiza toda la información emitida por los diferentes sensores. Desde la plataforma web redborder se pueden configurar ciertos aspectos de los sensores.

redborder IDS:

Sensor por el que pasa el tráfico de red para ser analizado. Configurado en modo IDS es capaz de detectar patrones de tráfico correspondientes a posibles ataques y/o Malware. Una vez registrado en el Manager, le envía los resultados así como los ficheros detectados. Las reglas utilizadas para el análisis serán gestionadas desde la plataforma web redborder.

redborder Mail Gateway:

Sensor por el cual pasa el tráfico de correo (SMTP). Funciona como un sencillo MTA (Mail Traffic Agent). Cada vez que el sensor recibe un email lo reenvía al servidor de correo correspondiente. Por otra parte, envía también al Manager una copia de los emails y sus adjuntos incluyendo datos adicionales. Este sensor debe ser registrado en el Manager para su correcto funcionamiento.

redborder Proxy ICAP:

El servidor Proxy ICAP garantiza al usuario una monitorización completa de las interacciones que se están produciendo dentro de su red.

redborder EndPoint:

El servicio EndPoint ha sido diseñado para la monitorización y análisis de la actividad de los equipos/sistemas que forman parte de la infraestructura de red de una compañía y que serán analizados mediante la App redborder Malware.

El escenario correspondiente a esta release se ha modificado para que los emails no sean reenviados a otro servidor de correo.