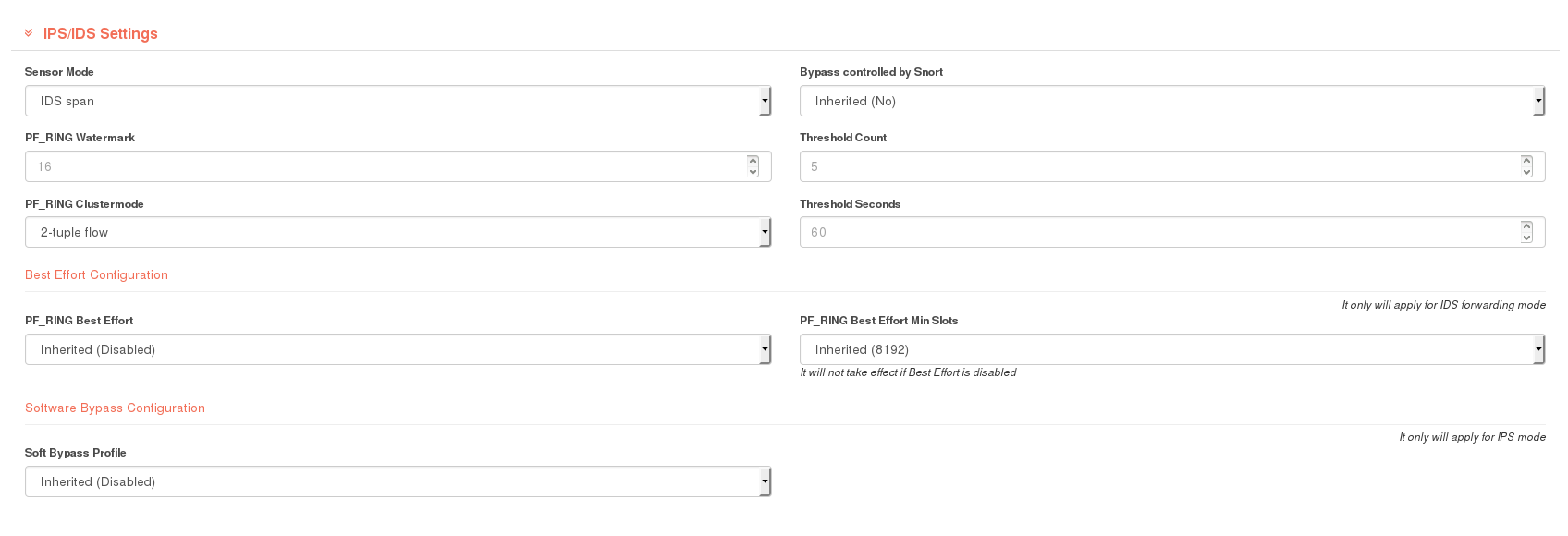

En este apartado encontramos las opciones disponibles para configurar los sensores IPS/IDS y el comportamiento de Snort y PF_RING.

Sensor mode

Modo predeterminado del sensor Default sensor mode: en esta casilla aparecerá el modo que se haya heredado de niveles superiores. En este caso aparecerá la palabra INHERITED seguida, entre paréntesis, del modo que ha sido heredado.

En este campo, el usuario podrá elegir entre 4 opciones diferentes:

IDS forwarding: el tráfico es desviado de manera inmediata por el sensor; a continuación, una copia del mismo es analizada. En la práctica, produce el mismo efecto que tener un TAP interpuesto antes del sensor.

IDS span: únicamente se analiza el tráfico. No se realiza ningún desvío.

IPS test mode: el tráfico es analizado y, posteriormente, desviado. Este modo es el recomendado para realizar simulaciones de bloqueo de tráfico atacante.

IPS: esta es la opción más común en entornos de producción. Snort analiza el tráfico y deja pasar o bloquea el tráfico dependiendo de las acciones establecidas para las reglas incluidas en la política activa del sensor.

El sensor debe estar configurado en modo IPS Test mode o IPS para el escenario básico de la instalación de redborder IPS.

A continuación, el usuario puede editar una serie de parámetros relacionados con el comportamiento de PF_RING y Snort:

PF_RING Watermark

Indica el número mínimo de paquetes entrantes para la función poll.

Valor bajo de watermark (1): reduce la latencia de la función poll, disminuye el throughtput, pero puede incrementar el número de llamadas a la función poll.

Valor alto de watermark (nunca debe exceder del 50% del tamaño del anillo o de lo contrario el módulo kernel de PF_RING aumentará este valor): reduce el número de llamadas poll, pero aumenta ligeramente la latencia de paquete.

PF_RING Clustermode

Divide el tráfico entrante en varios anillos. Especialmente indicado para distribuir la carga al posibilitar que una misma interfaz sea leída desde varios programas de Snort.

Indica el número de parámetros usados para determinar el hash y el balanceo del tráfico entre los diferentes procesos Snort. Dependiendo del número elementos que se agregan a la tupla el tráfico se distribuirá de una forma distinta:

2 tuple flow: IP de origen+IP de destino

4 tuple flow: IP de origen:Puerto_src+IP de destino:Puerto_dst

5 tuple flow: IP de origen:Puerto_src+IP de destino:Puerto_dst+protocolo

6 tuple flow: IP de origen:Puerto_src+IP de destino:Puerto_dst+protocolo+Vlan

Bypass controlled by Snort

Cuando la máquina arranca Snort puede tomar el control de los bypass automáticamente. Esta acción puede provocar un flapping indeseado del firewall para evitar que Snort esté habilitado para el control de los bypass.

Threshold Count

Número máximo de ocurrencias en un rango de tiempo determinado para que un evento sea enviado.

Threshold Seconds

Tiempo mínimo (en segundos) que tiene que pasar para que un evento sea enviado.

En escenarios donde existe una sobrecarga en el tráfico es posible realizar una configuración que permita mantener la conectividad por encima del análisis de los paquetes.

Las opciones de Best effort Configuration y Software Bypass Configuration se utilizan para priorizar el reenvío de información sobre el análisis de la misma.

Best effort Configuration

Esta configuración solo aplica en el modo IDS.

Al habilitar esta opción, el tráfico es copiado en una cola interna de trabajo y posteriormente, desviado. Solo en el caso de que no existan más paquetes que desviar, se procesarán los paquetes que se encuentran en la cola interna. Si la cola interna se encontrase llena, los paquetes no serán analizados. Esto aumenta la fiabilidad del desvío, pero disminuye el rendimiento del análisis.

Software Bypass Configuration

Esta configuración solo aplica en el modo IPS.

La activación de esta opción implica que, si la ocupación del anillo de la interfaz es alta, el IPS desviará los paquetes sin analizar hasta que la ocupación se encuentre por debajo de otro valor predeterminado.

La configuración del bypass de IPS se realiza a nivel de software. Para determinar la configuración de los bypass a nivel de hardware, consultar el apartado Segments.